نکات کلیدی

- حمله به Bybit از طریق رفتارهای قابل پیشبینی و عادتهای تایید تراکنشها انجام شد، که نشان میدهد امنیت سایبری فقط به فناوری وابسته نیست، بلکه به هوشیاری انسانی نیز بستگی دارد.

- هکر با تزریق کد مخرب، سیستم امنیتی چندامضایی (multisig) Bybit را دور زد، که اهمیت بررسی مستقل تراکنشها را برجسته میکند.

- جابهجایی سریع وجوه توسط هکر نشان میدهد که صرافیها باید هشدارهای فوری، واکنشهای خودکار و پروتکلهای اضطراری برای مقابله با حملات داشته باشند.

- این رخنه امنیتی از طریق یک واسط کیف پول شخص ثالث آلوده انجام شد، که ضرورت نظارت دقیق صرافیها بر ابزارهای خارجی را نشان میدهد.

چرا هک Bybit اتفاق افتاد و چه چیزی را آشکار کرد؟

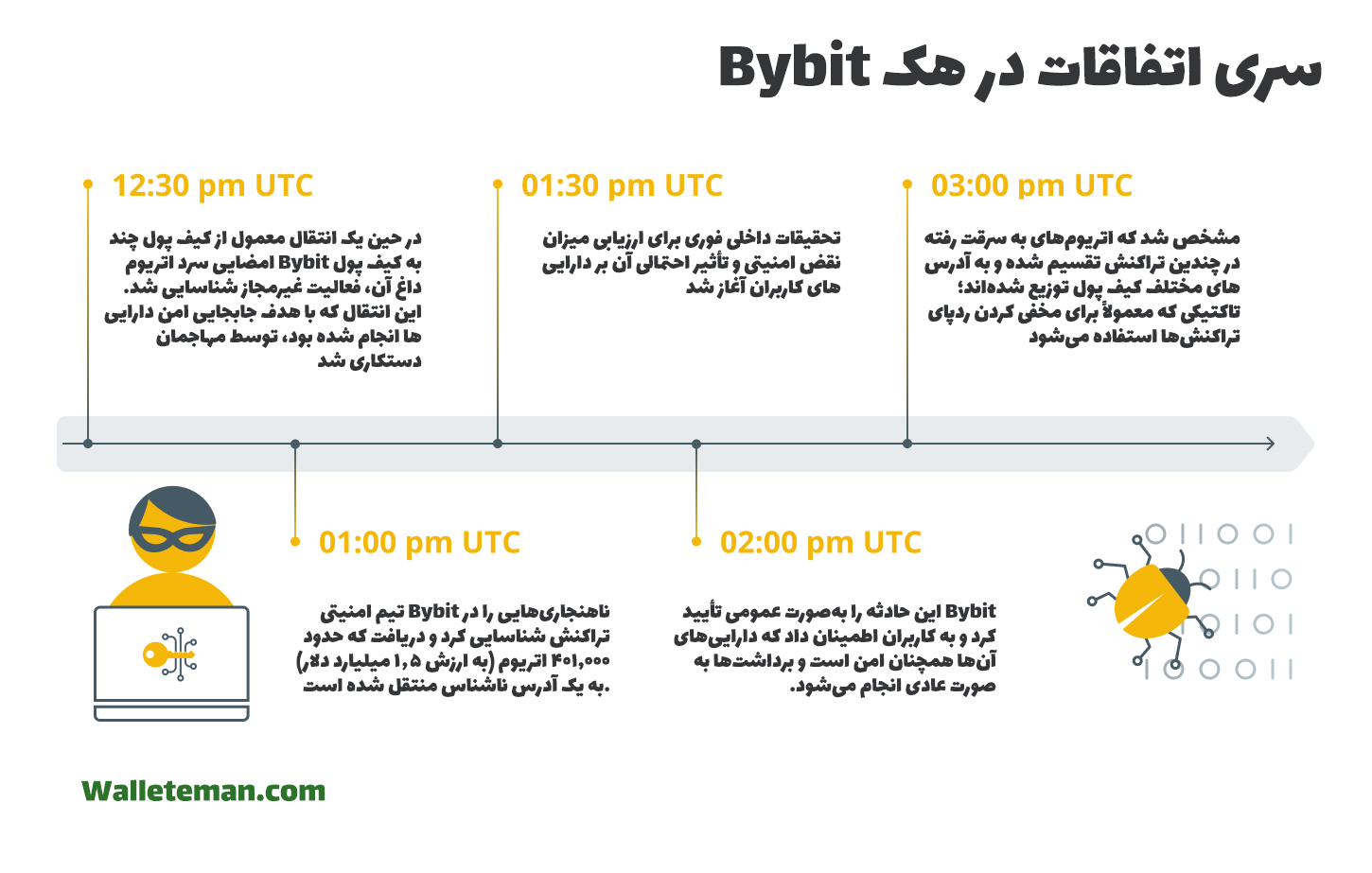

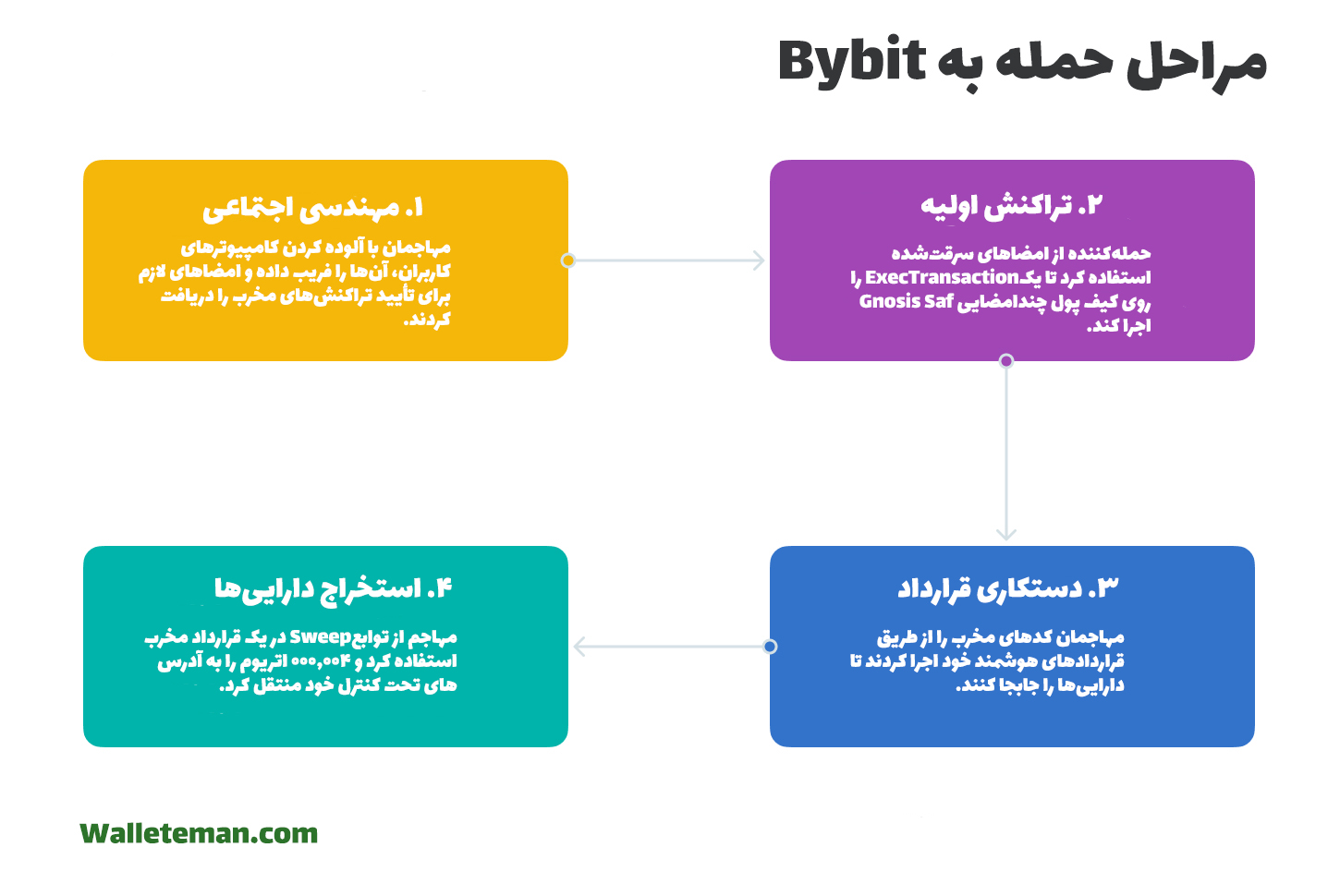

هک Bybit شامل سه بردار حمله بود: فیشینگ و مهندسی اجتماعی، دستکاری کیف پول چندامضایی، و پنهانسازی مسیر تراکنشها.

این حمله از طریق یک حمله پیچیده مهندسی اجتماعی انجام شد که از یک آسیبپذیری در رابط کیف پول چندامضایی Safe سوءاستفاده کرد. هکر موفق شد امضاکنندگان Bybit را فریب دهد تا تراکنشی را تأیید کنند که کنترل قرارداد چندامضایی Safe را منتقل میکرد.

این کار با تزریق جاوا اسکریپت مخرب به رابط Safe UI انجام شد، که جزئیات تراکنش را تغییر داده و یک عملکرد پشتی در کد تعبیه کرد. هکر سپس به کد رابط Safe که روی AWS (آمازون وب سرویسز) میزبانی شده بود، دسترسی پیدا کرد و آن را تغییر داد.

پس از اینکه تراکنش تغییر یافته از طریق کیف پولهای سختافزاری تأیید و امضا شد، جاوا اسکریپت مخرب، جزئیات اصلی تراکنش را بازگرداند و دستکاری را پنهان کرد.

برای فرار از شناسایی، هکر کد مخرب رابط Safe را با نسخهای تمیز در AWS جایگزین کرد. با وجود این تلاشها برای پاک کردن ردپاها، بقایای کد مخرب همچنان از طریق Wayback Machine قابل مشاهده باقی ماند.

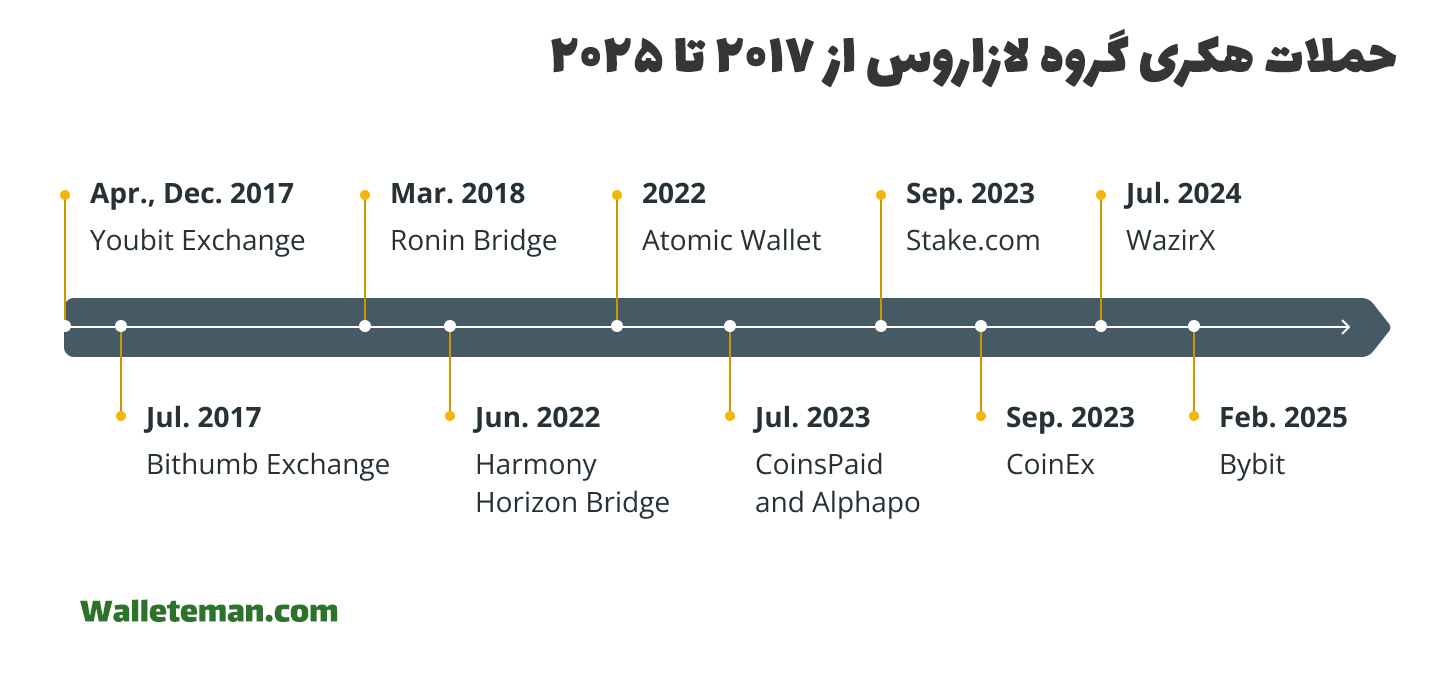

آیا میدانستید؟ ZachXBT شواهد قاطعی ارائه داد که هک Bybit را به گروه لازاروس، یک سازمان جرایم سایبری کره شمالی نسبت میدهد. او پس از تحلیل دقیق شامل تراکنشهای آزمایشی، ردیابی کیف پولهای مرتبط، تصویربرداری گرافیکی جنایی و ثبت دقیق زمانها، جایزه تعیینشده توسط Arkham Intelligence را دریافت کرد.

چگونه هک Bybit باور عمومی درباره امنیت کیف پولهای سرد را به چالش کشید؟

با افشای هک Bybit، این حمله باور قدیمی درباره امنیت کیف پولهای سرد را زیر سؤال برد. کیف پولهای چندامضایی سرد، معمولاً امنتر از کیف پولهایی هستند که توسط یک فرد کنترل میشوند. اما بهروزرسانی Bybit این حمله را بهعنوان "فعالیت غیرمجاز در کیف پول سرد ETH" توصیف کرد، که بهاشتباه این تصور را ایجاد میکرد که مشکل از خود کیف پول سرد بوده است.

Bybit از SafeWallet استفاده میکرد، یک اپلیکیشن وب متصل به اینترنت. درحالیکه کیف پولهای سرد واقعی، دستگاههای سختافزاری کاملاً آفلاین هستند و از تهدیدات سایبری مصون میمانند. در این مورد، رابط کاربری SafeWallet روی یک AWS S3 bucket میزبانی شده بود، که اطلاعات دسترسی آن ماهها قبل لو رفته بود. این رابط کاربری آسیبپذیر، نقطه ورود مهاجمان شد.

کیف پولهای سرد برای تراکنشهای سریع طراحی نشدهاند و نیاز به پل ارتباطی بین ذخیرهسازی آفلاین و اینترنت دارند. این کیف پولها از کیف پولهای کاغذی تا سختافزارهای تخصصی متغیر هستند، اما نقطه ضعف امنیتی آنها در همین فرآیند پلزنی است.

احتمالاً Bybit Safe را به دلیل راحتی آن انتخاب کرده بود تا مدیران بتوانند از راه دور به داراییها دسترسی داشته باشند. اما نامیدن آن بهعنوان یک کیف پول سرد گمراهکننده است، زیرا فاقد امنیت آفلاین واقعی بود که کیف پولهای سرد را تعریف میکند.

درسهای آموختهشده از هک Bybit

خطر عادتهای امنیتی روتین

انتقال مکرر داراییها از کیف پول سرد به کیف پول گرم میتواند باعث ایجاد عادتهای پرخطر امنیتی شود. زمانی که این فرآیند به یک روال معمول تبدیل شود، امضاکنندگان چندامضایی ممکن است تأیید تراکنشها را صرفاً یک اقدام اداری و نه یک فرآیند امنیتی مهم تلقی کنند. این بیاحتیاطی رفتاری نقشی کلیدی در هک Bybit داشت.

با گذشت زمان، مدیران مسئول انتقال وجوه کلان دچار سهلانگاری شدند. هکرها از الگوهای رفتاری قابل پیشبینی آنها سوءاستفاده کرده و از طریق مهندسی اجتماعی، تدابیر امنیتی را دور زدند. با وجود آسیبپذیریهای فنی، مشکل اصلی نظارت انسانی بود—امضاکنندگان بدون بررسی دقیق تراکنشها را تأیید کردند.

آسیبپذیری انسانی در نفوذ به AWS S3 bucket

نقص امنیتی در AWS S3 bucket ناشی از حمله مهندسی اجتماعی بود. با وجود تدابیر دفاعی قوی در سیستم، مهاجم یک توسعهدهنده SafeWallet را فریب داد تا روی یک لینک مخرب کلیک کند یا یک فایل آلوده به بدافزار را باز کند. هکر از طریق اعتماد یک توسعهدهنده توانست به سیستم نفوذ کند.

صرافیهای کریپتو باید آموزشهای امنیتی را برای کارکنان در اولویت قرار دهند، زیرا فیشینگ یکی از عوامل کلیدی حملات سایبری است. کارکنانی که به داراییهای حساس دسترسی دارند، باید همیشه نسبت به ایمیلها و درخواستهای مشکوک هشیار باشند.

آیا میدانستید؟ پس از این حمله امنیتی، بن ژو (Ben Zhou)، مدیرعامل Bybit، اعلام کرد که ۹۹.۹۹۴٪ از بیش از ۳۵۰,۰۰۰ درخواست برداشت در کمتر از ۱۰ ساعت پردازش شد.

حملات زنجیره تأمین، عامل کلیدی در این نفوذ

مدیریت داراییهای دیجیتال Bybit از SafeWallet، یک واسط کیف پول شخص ثالث برای انتقال کریپتو استفاده میکرد، که این حمله را در دسته حملات زنجیره تأمین قرار میدهد. این حادثه اهمیت بررسی و نظارت مداوم بر ابزارها و کدهای خارجی که با داراییهای صرافی در تعامل هستند را برجسته میکند.

صرافیها باید سیستمهای بررسی یکپارچگی قوی برای شناسایی تغییرات غیرمجاز در کد اجرا کنند و اصل حداقل دسترسی را رعایت کنند، به طوری که هر مدیر اجرایی تنها به میزان لازم دسترسی داشته باشد. همچنین حسابرسیهای امنیتی جامع و مداوم از تأمینکنندگان و وابستگیهای نرمافزاری ضروری است.

لزوم تأیید مستقل تراکنشها برای امنیت کریپتو

فریب مدیران Bybit برای تأیید تراکنشهای چندامضایی نشاندهنده شکست در بررسی جزئیات واقعی تراکنشها بود. رابط کاربری (UI) نشان میداد که تراکنش به یک آدرس ایمن ارسال میشود، درحالیکه چنین نبود. این موضوع اهمیت سیستم تأیید مستقل تراکنشها، صرفنظر از آنچه روی صفحه ظاهر میشود، را نشان میدهد.

دستگاههای امضای ایمن که آدرس واقعی گیرنده و مقدار تراکنش را نمایش میدهند، میتوانند از جعل اطلاعات در رابط کاربری (UI spoofing) جلوگیری کنند. این ابزارها به کاربران اجازه میدهند مقصد واقعی تراکنش را بدانند و از از دست رفتن غیرمنتظره داراییها جلوگیری کنند.

ضرورت واکنش فوری در حملات کریپتو

در هک Bybit، هکرها در عرض چند دقیقه وجوه را به دهها کیف پول منتقل کردند و در عرض چند ساعت داراییها را در زنجیرههای مختلف جابهجا کردند. زمانی که Bybit متوجه موضوع شد و واکنش نشان داد، مقدار قابلتوجهی از داراییها از دست رفته بود.

صرافیها باید سیستمهای نظارتی لحظهای و هشدارهای خودکار برای شناسایی فعالیتهای غیرعادی داشته باشند. به عنوان مثال، انتقال غیرمنتظره حجم بالایی از کیف پول سرد یا تغییرات در قراردادهای هوشمند حساس باید فوراً هشدارهای امنیتی را فعال کند و حتی مکانیسمهای توقف خودکار برای جلوگیری از خسارات بیشتر اجرا شوند.

همچنین، اتخاذ رویکرد مبتنی بر ریسک (Risk-Based Approach - RBA) برای اولویتبندی پاسخها بر اساس سطح ریسک فعالیتهای مختلف و داراییها ضروری است. RBA به صرافیها کمک میکند تهدیدهای احتمالی را بهطور مؤثر ارزیابی کنند و اقدامات امنیتی متناسب با اندازه تراکنش، نوع دارایی یا سطح دسترسی را اجرا کنند. ترکیب هشدارهای بلادرنگ با RBA تضمین میکند که ریسکهای مهمتر ابتدا رسیدگی شوند و امنیت کلی بهبود یابد.

آیا میدانستید؟ شرکت امنیت بلاکچین Hacken گزارش بهروزرسانیشده اثبات ذخایر (PoR) را منتشر کرد که نشان میدهد Bybit موفق شد در عرض ۷۲ ساعت مشکل کسری داراییهای ETH مشتریان را برطرف کند.

دفاع در برابر تاکتیکهای هکرها

هک Bybit از الگوی رایج حملات هکرهای کره شمالی پیروی کرد: ورود از طریق مهندسی اجتماعی و خروج با پولشویی پیچیده. گروه Lazarus، که معمار این حمله بود، به استفاده از روشهای فیشینگ کارکنان، نصب بدافزار، سرقت، جابهجایی زنجیرهای داراییها و ترکیب (mixing) برای پولشویی معروف است.

شرکتهای کریپتویی باید حملات گذشته را بهدقت مطالعه کرده و تدابیر امنیتی خود را تقویت کنند. اگر روشهای خاصی از سوی هکرها شناخته شده باشد، سازمانها باید آنها را تجزیه و تحلیل کرده و اقدامات متقابل مشخصی را اجرا کنند. به عنوان مثال، میتوان کارکنان را برای احتیاط بیشتر در مورد هر درخواست مرتبط با نرمافزارهای کیف پول آموزش داد.

شفافیت و همکاری: کلید کنترل مؤثر خسارات

همکاری سریع Bybit با تحلیلگران بلاکچین و نهادهای قانونی به مسدود کردن بخشی از وجوه سرقتشده و اطمینانبخشی به کاربران کمک کرد. Bybit بلافاصله اعلام کرد که ضررهای مشتریان را جبران خواهد کرد و از کارشناسان برای ردیابی کریپتوی سرقتشده استفاده کرد.

در صورت وقوع هک، شفافیت و همکاری میتوانند تأثیر آن را به میزان قابلتوجهی کاهش دهند. صرافیها باید با شرکتهای تحلیل بلاکچین، سایر صرافیها و نهادهای قانونی همکاری کنند تا داراییهای سرقتشده را پیش از نقد شدن مسدود کنند. با اشتراکگذاری اطلاعات در مورد آدرسهای هکرها و الگوهای پولشویی، جامعه کریپتو شانس بازیابی وجوه را افزایش داده و سودآوری مجرمان را سختتر میکند.

چگونه صرافیهای کریپتو میتوانند از خود در برابر هکرها محافظت کنند؟

صنعت کریپتو باید اقدامات امنیتی قوی را اتخاذ کند:

- رویکرد چندلایه در امنیت سایبری: امنیت مؤثر به یک رویکرد چندلایه متکی است که شامل تدابیر و استراتژیهای کلیدی است.

- راهکارهای امنیت نقطه پایانی (Endpoint Security): سازمانها باید با ابزارهای شناسایی تهدیدات و نظارت، از دستگاهها در برابر بدافزار و دسترسی غیرمجاز محافظت کنند.

- فیلتر کردن ترافیک شبکه: فایروالها بهعنوان موانع امنیتی حیاتی عمل کرده و ترافیک شبکه را براساس قوانین امنیتی فیلتر میکنند. امنیت شبکه نیز با تقسیمبندی و شناسایی نفوذ از زیرساخت محافظت میکند.

- بهروزرسانیهای منظم نرمافزار: بهروزرسانی مداوم نرمافزارها و اعمال پچهای امنیتی برای کاهش آسیبپذیریها ضروری است و در کنار نرمافزارهای آنتیویروس، از حملات بدافزار و باجافزار جلوگیری میکند.

- کنترل دسترسی: امنیت ابری از دادهها از طریق رمزگذاری و کنترلهای دسترسی محافظت میکند. همچنین، کنترل دسترسی مبتنی بر نقش (Role-Based Permissions) اطلاعات حساس را محدود میکند.

- مدیریت سطح حمله: مدیریت سطح حمله (ASM) بهطور پیشگیرانه نقاط ورودی بالقوهای را که ممکن است هکرها از آنها سوءاستفاده کنند، شناسایی و کاهش میدهد. این شامل نظارت بر یکپارچگی ابزارهای شخص ثالث، ایمنسازی APIها و اطمینان از بهروزرسانی مداوم نرمافزارها است.

اقدامات امنیتی برای کاربران جهت محافظت از داراییهای خود در صرافیهای کریپتو

کاربران نیز باید اقدامات پیشگیرانهای برای ایمنسازی داراییهای خود انجام دهند. از تقویت رمزهای عبور گرفته تا شناسایی حملات فیشینگ، این اقدامات امنیتی میتوانند از داراییهای کاربران در صرافیها محافظت کنند:

- استفاده از امنیت قوی: حسابهای صرافی خود را با رمز عبور منحصربهفرد و احراز هویت دوعاملی (2FA) ایمن کنید. کدهای 2FA یا کلیدهای خصوصی خود را هرگز به اشتراک نگذارید. قبل از ورود به سایت، URL را بررسی کنید و از کلیک روی لینکهای مشکوک در ایمیلها یا پیامها خودداری کنید.

- استفاده از کیف پول سرد: داراییهای کلان را در کیف پول سختافزاری یا ذخیرهسازی آفلاین نگه دارید. فقط مقدار لازم را در صرافیها ذخیره کنید تا ریسک سرقت را کاهش دهید.

- بهروزرسانی مداوم نرمافزار: دستگاهها، اپلیکیشنها و افزونههای مرورگر را مرتباً بهروزرسانی کنید تا آسیبپذیریهای امنیتی برطرف شوند. از ابزارهای آنتیویروس استفاده کنید و از وبسایتهای مشکوک دوری کنید.

- نظارت بر فعالیت حساب: هشدارهای ایمیلی یا پیامکی برای ورودها و برداشتها را فعال کنید. تاریخچه تراکنشهای خود را مرور کرده و لیست برداشتهای مجاز (Whitelist Withdrawals) را برای امنیت بیشتر تنظیم کنید.

- تنوع در ذخیره داراییها: داراییهای کریپتویی را در چندین پلتفرم یا کیف پول پخش کنید. از صرافیهایی با اعتبار بالا استفاده کنید تا ریسک احتمالی کاهش یابد.

- بهروز ماندن: اخبار کریپتو و بهروزرسانیهای صرافیها را دنبال کنید تا از تهدیدهای جدید آگاه باشید. اخبار مربوط به کلاهبرداریها و هکها را رصد کنید.

هشدار Bybit: بازنگری امنیت صرافیهای کریپتو پس از هک

همانطور که هک Bybit نشان داد، امنیت صرافیهای کریپتو تنها یک مشکل فنی نیست، بلکه یک چالش انسانی نیز محسوب میشود. حتی پیشرفتهترین تدابیر امنیتی میتوانند توسط خطای انسانی به خطر بیفتند.

با پیشرفت تاکتیکهای سایبری مهاجمان، سازمانها باید فراتر از دفاعهای فنی عمل کرده و یک استراتژی امنیتی جامع را اتخاذ کنند.

اقدامات کلیدی برای صرافیهای کریپتو شامل:

- آموزش مداوم کارکنان برای شناسایی حملات فیشینگ

- نظارت پیوسته برای شناسایی فعالیتهای غیرعادی در لحظه

- بهاشتراکگذاری اطلاعات تهدیدات امنیتی در صنعت کریپتو

صرافیها و کاربران باید همیشه هوشیار باشند و خود را با تهدیدهای امنیت سایبری در حال تغییر وفق دهند تا در برابر این فضای پیچیده امنیتی مقاومتر شوند.

ورود / ثبت نام

ورود / ثبت نام

نظرات گذشته